Ciberdelincuentes pueden obtener acceso a información sensible, como cuentas bancarias, correos electrónicos y redes sociales

Alertan sobre la circulación de videos en TikTok que promueven supuestos métodos para activar programas y servicios de pago.

Tu información personal puede viajar de la caja del paquete a manos de estafadores. Descubre cómo un gesto cotidiano pone en riesgo tu seguridad.

Durante el periodo enero–diciembre de 2025, la Agencia Digital Tecnológica del Estado de Chiapas (Aditech) consolidó una agenda integral orientada a la modernización digital, la seguridad informática, la innovación tecnológica, la divulgación de la ciencia y el fortalecimiento científico, informó el director general, Jovani Salazar. El titular de la Aditech destacó que, en materia de …

Aditech fortalece infraestructura, ciberseguridad e innovación en beneficio del Gobierno y la sociedad chiapaneca. Más de 600 aplicaciones, 115 mil servicios de firma electrónica y amplio impulso al talentocientífico respaldan los avances. Tuxtla Gutiérrez, Chiapas; 06 de enero de 2026.- Durante el periodo enero–diciembre de 2025, la Agencia Digital Tecnológica del Estado de Chiapas (Aditech) […] La entrada Chiapas consolidó su transformación digital, científica y tecnológica durante 2025 se publicó primero en DESDE EL SUR NOTICIAS.

El gobierno británico instó el martes a la red social X, propiedad de Elon Musk, a encontrar una solución para evitar la proliferación de imágenes falsas de mujeres y niñas… The post Reino Unido exige a X frenar desnudos falsos generados por Grok first appeared on Yucatánalamano.

• Aditech fortalece infraestructura, ciberseguridad e innovación en beneficio del Gobierno y la sociedad chiapaneca. • Más de 600 aplicaciones, 115 mil servicios de firma electrónica y amplio impulso al talento científico respaldan los avances. Tuxtla Gutiérrez, Chiapas; 06 de enero de 2026.- Durante el periodo enero–diciembre de 2025, la Agencia Digital Tecnológica del Estado […] El cargo Chiapas consolidó su transformación digital, científica y tecnológica durante 2025: Jovani Salazar apareció primero en Diario De Facto.

ESET advierte sobre exploit antiguos y troyanos adaptados que siguen dominando el ecosistema Android en América Latina, impulsados por dispositivos desactualizados y canales de distribución inseguros Ciudad de México, México —En América Latina el panorama móvil tiene rasgos muy claros, la región concentra una gran cantidad de detecciones de malware para Android, enfocándose en México y […] La entrada Los malware qué más atacaron a teléfonos Android en 2025 se publicó primero en Edomex Al Día.

La Secretaría de las Mujeres llamó a la red social X a frenar el uso de IA para manipular y difundir imágenes sin consentimiento, una forma de violencia sexual.

*La firma sugiere que las compañías se anticipen a este problema JUAN GARCÍAHEREDIA El Mundial de Futbol 2026 incrementará los riesgos de ciberataques y disrupción operativa para las empresas en México, alertó la empresa estadounidense Lockton, la cual es el corredor y consultor de seguros independiente más grande del mundo. Al recalcar que ese […] La entrada Crecen riesgos de ciberataques por el Mundial 2026: Lockton México se publicó primero en DE REPORTEROS.

La ministra de Tecnología del Reino Unido, Liz Kendall, pidió este martes al magnate tecnológico Elon Musky su red social X tomar acciones urgentes para frenar el uso de Grok, la inteligencia artificial de la plataforma, que en los últimos días ha sido utilizada para crear imágenes 'deepfake' sexualizadas de menores.Kendall se suma así al llamamiento del regulador de comunicación británico (Ofcom), que expresó este lunes "serias preocupaciones" sobre una de las funciones de Grok que generaba "imágenes de personas con poca ropa e imágenes sexualizadas de niños"."Lo que hemos visto en línea en los últimos días ha sido absolutamente espantoso e inaceptable en una sociedad decente. Nadie debería pasar la experiencia de ver 'deepfakes' íntimos suyos en internet", dijo Kendall en un comunicado difundido por medios británicos."No permitiremos la proliferación de estas imágenes humillantes y degradantes que se dirigen de manera desproporcionada a las mujeres y las niñas. X debe abordar esta cuestión con urgencia", añadió la ministra, que reiteró su apoyo a Ofcom ante posibles medidas coercitivas que pueda considerar necesarias contra la red social.Una publicación en la cuenta de Grok en X admitió que existían casos "aislados" en los que los usuarios generaron imágenes de inteligencia artificial en las que aparecían "menores con escasa ropa" y agregó que estaba trabajando para bloquear este tipo de peticiones por completo.En este sentido, Kendall reiteró la obligación de los operadores de actuar adecuadamente y recordó que, bajo la reciente Ley de Seguridad en Internet ('Online Safety Act') británica, los delitos como el abuso de imágenes íntimas y el ciberexhibicionismo están tipificados, aunque estén hechos con IA, y las plataformas deben evitar su publicación o eliminarlas con rapidez si aparecen.Este domingo, el propio Musk advirtió en X que cualquiera que use Grok para generar "contenido ilegal" sufrirá las mismas consecuencias que si publicasen un contenido tipificado como tal, después de haber minimizado el problema en un primer momento.Al hilo de esta publicación del magnate, la cuenta oficial de Seguridad en X aseguró que están tomando medidas contra el contenido ilegal en la plataforma, incluido el material de abuso sexual infantil, "eliminándolo, suspendiendo cuentas de forma permanente y trabajando con los gobiernos locales y las fuerzas del orden según sea necesario".jk

Forbes México. Reino Unido pide a Musk que aborde urgentemente los “deepfakes” íntimos en X La declaración se produce después de que se informara que Grok, estaba publicando una avalancha de imágenes de mujeres y menores de edad con poca ropa. Reino Unido pide a Musk que aborde urgentemente los “deepfakes” íntimos en X Forbes México Staff

El "respaldo" filtrado incluye metadatos de alrededor de 256 millones de pistas y archivos de audio correspondientes a 86 millones de canciones

El "respaldo" filtrado incluye metadatos de alrededor de 256 millones de pistas y archivos de audio correspondientes a 86 millones de canciones

La mayor temporada de ciberdelitos se extiende desde el Black Friday hasta Reyes y vuelve a repuntar en Semana Santa, puentes y verano

Los procesados señalaron que se trata de un simple acto de “humor” y “sátira”.

Forbes México. Los ciberataques chinos a la infraestructura de Taiwán promediaron 2.6 millones al día en 2025 Taiwán se quejó en los últimos años de lo que considera una 'guerra híbrida' de China, a medida que Pekín intensifica la presión militar y política sobre la isla. Los ciberataques chinos a la infraestructura de Taiwán promediaron 2.6 millones al día en 2025 Forbes México Staff

La intención de tener una Ley General de Ciberseguridad por parte de la Agencia de Transformación Digital y Telecomunicaciones se percibe como un movimiento urgente y positivo, pero tardío.

Forbes México. Grok reconoce publicación de imágenes sexualizadas de menores El agente de inteligencia artificial de la red social X admite que se trata de un delito, y afirma que trabaja en un arreglo, ya que puede afrontar un castigo en EU si no toma medidas. Grok reconoce publicación de imágenes sexualizadas de menores Forbes México Staff

En los últimos años distintas autoridades de México han enfrentado ataques cibernéticos que han derivado en fugas importantes de información

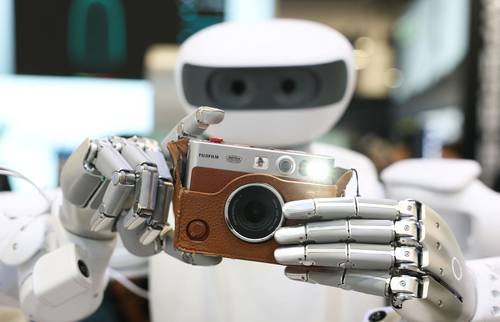

La ciberseguridad y la inteligencia artificial (IA) serán los principales factores de disrupción para las empresas en este año, reveló la encuesta global de Veeam Software.Indicó que las firmas llegan a 2026 con más tecnología que nunca, pero con menos control del que creen, pues casi 60 por ciento de los encuestados reconoce haber perdido visibilidad sobre dónde están sus datos.Esto se vuelve crítico en un contexto donde los ataques cibernéticos se apoyan en la inteligencia artificial, considerada la mayor amenaza para dos tercios de los consultados.La IA, que durante años fue vista como una palanca de productividad, entra en una nueva etapa, Según el estudio, 2026 será “el año de la verdad” para esta tecnología: el momento de pasar de pruebas piloto a impactos reales en el negocio. Sin embargo, esa madurez también trae riesgos. Los errores de automatización y los fallos en sistemas basados en IA figuran entre los escenarios para los que las organizaciones se sienten menos preparadas, solo detrás de los ciberataques.Este doble filo explica por qué la resiliencia de datos se ha convertido en un tema central, pues más de la mitad de las empresas planea aumentar su presupuesto en protección y resiliencia en 2026, mientras que fortalecer la ciberseguridad y garantizar la recuperación ante incidentes se posicionan como prioridades absolutas. Aun así, la confianza sigue siendo baja ya que solo una minoría se siente plenamente segura de poder recuperar información crítica tras un ataque de día cero o de mantener operaciones durante una caída prolongada de su proveedor de nube.En paralelo, emerge con fuerza la soberanía de los datos, pues para tres cuartas partes de los líderes de TI, el control sobre dónde se almacenan y procesan los datos será un factor extremadamente o moderadamente importante en sus estrategias de nube. Esta tendencia, conocida como Cloud 3.0, combina nubes públicas, privadas, híbridas y soberanas, y refleja una paradoja: las empresas buscan escalar globalmente, pero con un control cada vez más selectivo.El estudio también muestra un cambio cultural. Existe un fuerte respaldo a prohibir los pagos por ransomware y una exigencia creciente de responsabilidad en la alta dirección y en la cadena de suministro. Para los líderes de TI, la resiliencia ya no es solo un asunto técnico, sino una cuestión de gobernanza, confianza y liderazgo.En suma, 2026 no será recordado como el año de la innovación más veloz, sino como el momento en que las organizaciones tuvieron que decidir si estaban preparadas para sostenerla.

La Secretaría determinó la apertura de diversos procedimientos de investigación de oficio con el objetivo de analizar el origen del incidente

Xi alabó los avances del país en sectores clave, incluyendo la tecnología militar y la exploración espacial

Las autoridades investigan el daño causado a un cable de telecomunicaciones submarino en el Golfo de Finlandia que ocurrió entre las capitales de Finlandia y Estonia.Las autoridades finlandesas incautaron e inspeccionaron el buque sospechoso de haber causado el daño, informó la guardia fronteriza en un comunicado. Su ancla estaba bajada cuando fue descubierto en la zona económica exclusiva de Finlandia.La policía de Helsinki ha abierto una investigación por posible daño criminal agravado, intento de daño criminal agravado e interferencia agravada con las telecomunicaciones.El cable pertenece al proveedor de servicios de telecomunicaciones Elisa y se considera una infraestructura submarina crítica. El daño ocurrió en la zona económica exclusiva de Estonia, según la policía."Finlandia está preparada para desafíos de seguridad de diversos tipos, y respondemos a ellos según sea necesario", escribió el presidente finlandés Alexander Stubb en la plataforma social X.Finnish authorities have inspected a vessel suspected of causing cable damage in the Gulf of Finland.Thank you for efficient work and communication @rajavartijat, @SuomenPoliisi, @Puolustusvoimat, @TraficomFinland, @SuomenTulli, @Tukesinfo and @fingrid_oyj. We are monitoring…— Alexander Stubb (@alexstubb) December 31, 2025 Las autoridades estonias están cooperando con las finlandesas para decidir si deben iniciar un caso penal separado o avanzar en una acusación conjunta.LG

Los fraudes con deepfakes son estafas que utilizan videos, audios o imágenes manipulados con inteligencia artificial (IA) para crear contenido hiperrealista y engañoso

Grupos organizados en Pakistán o Bangladesh escriben decenas de comentarios negativos en castellano y luego los borran a cambio de dinero. La plataforma tarda en borrarlos

Es tiempo de vacas gordas para los cazarrecompensas en Estados Unidos: diez empresas ganaron la licitación pública que, por “necesidad inmediata” de “servicios de rastreo de personas” a cambio de premios monetarios,como reportó MILENIO, abrió en noviembre el Servicio de Inmigración y Aduanas (ICE).Algunas de ellas son compañías con experiencia en el área, otras fueron creadas en 2025 tras la llegada de Donald Trump al poder, y algunas más se dedicaban a otras tareas, pero se montaron en la ola tras el lanzamiento de una campaña generalizada de persecución de migrantes. La novedad es que una de ellas, AI Solutions 87, no empleará a personas, sino “agentes de Inteligencia Artificial” para rastrear rápidamente a sus objetivos.Este es un nuevo paso del programa que el Departamento de Seguridad Nacional (DHS), con sus dependencias ICE y Aduanas y Protección Fronteriza (CBP, que incluye la Patrulla Fronteriza), están llevando a cabo para integrar diferentes aplicaciones de Inteligencia Artificial (IA) de detección, análisis de datos y toma de decisiones para tareas de localización, arresto, retención y deportación de extranjeros, pese a advertencias sobre eficacia, sesgos y privacidad.Agentes de la IAEn su página web www.ais87.com, AI Solutions 87 aseguraba que sus cazarrecompensas de IA “de última tecnología” (state-of-the-art) y “construidos para agencias de élite” como el FBI, la CIA y el Departamento de Seguridad Interior “agilizan la búsqueda de personas de interés y el mapeo de toda su red”, lo que incluye “servicios, ubicaciones, amigos, familiares y contactos”.Sin embargo, el 23 de diciembre, en coincidencia con la atención que empezaba a generar entre algunos periodistas, dejó de estar disponible.En el repositorio Internet Archive’s Wayback Machine quedó su huella con registros a lo largo de varios años, los últimos de febrero de 2025. Ahí se afirma que “AI Solutions 87 LLC es una pequeña empresa propiedad de un veterano discapacitado en servicio” que buscaba “contratación y subcontratación federal” para “proporcionar expertos en ciencia de datos computacionales, computación de alto rendimiento y optimización de simulación”. Hasta entonces no ofrecía servicios de skip tracing (localización de personas en búsqueda).En el registro de adquisiciones del gobierno federal, se indica que el 70CDCR26D00000006 es el primer contrato que recibe AI Solutions 87, que corre por un año a partir del 15 de diciembre, ya le ha generado ingresos por 636 mil dólares (más de 11 millones de pesos), puede llegar hasta un techo de 48 millones y medio de dólares (860 millones de pesos) y está a cargo de Operaciones de Deportación y Cumplimiento (ERO), la sección del ICE de arrestos y expulsiones.La empresa “proporciona al ICE servicios de localización de personas en búsqueda a nivel nacional” con “investigación mejorada de la ubicación” mediante búsqueda “automatizada y manual en tiempo real”.“Cada mes, al contratista se le asignan aproximadamente 50 mil últimas direcciones conocidas de extranjeros”.Geo Group, Capgemini y Bluehawk: las tajadas del leónComo informó MILENIO en julio, una de las empresas más beneficiadas de la ofensiva contra la migración es GEO Group, que después de donar en 2024 más de un millón de dólares a la campaña de Donald Trump, este año recibió contratos por 2 mil 410 millones de dólares para construir o reactivar centros de detención.Ahora, su subsidiaria de cazarrecompensas BI Incorporated podría generar un extra de hasta 121 millones de dólares para 2027 con el contrato 70CDCR26D00000005: GEO Group ganará millones desde la persecución hasta la retención de migrantes.No obstante, sus ingresos en este rubro serán ampliamente superados por los de Capgemini Government Solutions, una consultora federal con sede en Virginia, que bajo el contrato 70CDCR26D00000015 podrá obtener pagos hasta por 365 millones de dólares si cubre todos sus objetivos de rastreo de migrantes. En segundo lugar está Bluehawk LLC, un contratista que proporciona servicios de recopilación y análisis de inteligencia al Pentágono, con más de 200 millones de dólares previstos para el contrato 70CDCR26D00000013. Después de BI Incorporated, en cuarto sitio y con un techo de más de 55 millones de dólares por el contrato 70CDCR26D00000019, está Government Support Services, una empresa dedicada a proveer al gobierno federal de puestos de conserjería, jardineros y guardias de seguridad, pero que también se sube a la ola de contratos de la persecución contra migrantes.

El próximo año las amenazas digitales no llegarán con una alerta roja o como un virus visible que infecta las pantallas. Nuevas y viejas tácticas de fraude se desplegarán por todo el mundo virtual en busca del consumidor o el empleado más vulnerable y los descuidos serán aprovechados por los ciberdelincuentes, quienes, en su mayoría, acudirán a la inteligencia artificial (IA) para engañar en un abrir y cerrar de ojos, confirman una serie de análisis de firmas especializadas en la materia.

Elturismo sustentablecerrará 2025 con un valor de 3.56 billones de dólares a nivel mundial, de acuerdo con la consultora Precedence Research, y esto es porque 50 por ciento de los viajeros a escala global busca opciones de este tipo. Por ello firmas como Iberostar están implementando este tipo de acciones no solo para atraer más clientes, también para sembrar la continuidad de su negocio a largo plazo.Margareth de Buzin, gerente de Administración de Destinos de Iberostar Brasil, explicó que la base de esta transformación es "Iberostar Wave of Change", que es su estrategia aplicada desde 2017, la cuál consiste en juntar innovación como la inteligencia artificialcon respeto a los espacios naturales."Tenemos muchos retos y con esta estrategia la compañía primero quería eliminar los plásticos de un solo uso y después ha evolucionado a toda una estratégia local", aseguró.Justo para impulsarse en estos procesos, para 2025 la empresa invirtió 210 millones de euros (más de 4 mil 400 millones de pesos) para fortalecer la calidad del producto, renovar activos y avanzar en sostenibilidad.¿Cómo funciona esta estratégia?Rafaela Cadete, gestora de Residuos de Iberostar Brasil, explicó que su técnica es llevar mecanismos de inteligencia artificial(IA) para poder evitar el mayor desperdicio de comida, ya que unas básculas inteligentes les dicen qué alimentos se consumen menos, en qué temporadas, entre otros datos importantes que determinan sus gastos.Esta herramienta ya les ayudó a reducir en 69 por ciento los residuosde sus hoteles.También cuentan con alianzas específicas con 6 empresas especializadas en el tratamiento deresiduosque convierten la basura en cemento, jabón líquido, suelo, nuevo cartón, tabique, botellas de vidrio, entre otros productos.La meta de la empresa es ser libres de residuos a vertedero en 2025 y ahorrar mil 600 toneladas de alimentos al año.Para apoyar a los ecosistemas, tienen alianza con asociaciones para protección de animales y plantas nativas.Por otro lado, también optimiza con AIla climatización a partir de la predicción de afluencia de huéspedes. Esta solución ya está funcionando en diferentes establecimientos de la cadena en España; en México, el hotel Iberostar Selection Cancún fue el primero en incorporar esta solución.Gracias a este tipo de planes de economía circular la multinacional logró:Desde 2020, la cadena hotelera eliminó los plásticos de un solo uso en todos sus hoteles tras rediseñar más de mil artículos.Tienen equipos 3R dedicados a medir, clasificar y reducir los residuos.A través de un sistema especializado, más de 60 hoteles, incluyendo los ubicados en México (excepto Iberostar Selection Riviera Cancún), identifican y categorizan residuos alimentarios para reducir el desperdicio sin afectar la experiencia gastronómica.Entre otras acciones.Conviene invertir en sostenibilidadDe acuerdo con el informe de turismo sostenible 2023 de Booking.com, los hoteles que impulsan este nuevo modelo tienen 12 por ciento de ingresos más, ya que los huéspedes se caracterizan más por preocuparse por bajar su daño al medio ambiente.Y en el caso específico de Iberostar, esto ayuda a que solo en 2025 reportará un crecimiento de 10 por ciento en ventas respecto al mismo periodo del año anterior.Así como un aumento de 8 por ciento en la tarifa diaria promedio (ADR).Por lo que reportó un crecimiento a doble dígito en venta directa global, un incremento de 15 por ciento en la demanda desde Latinoamérica.AG

Mientras los ciberataques se vuelven más sofisticados, la defensa predictiva con IA se vuelve clave para la resiliencia digital.

Alerta por estafa “regalos navideños”: cómo funciona y cómo no caer en ella La Policía Cibernética de la SSC-CDMX advierte sobre un fraude digital que aprovecha la temporada navideña para robar datos personales lreyes Mié, 24/12/2025 - 14:30 En plena temporada de compras y festejos, la Policía Cibernética de la Secretaría de Seguridad Ciudadana de la Ciudad de México (SSC-CDMX) emitió una alerta por una nueva modalidad de fraude conocida como “regalos navideños”, mediante la cual ciberdelincuentes intentan robar información personal y financiera de usuarios en línea, aprovechando el interés por promociones y obsequios. Mensajes con supuestas promociones navideñas pueden ocultar intentos de robo de datos. / iStock¿Cómo funciona la estafa de “regalos navideños”?Según la SSC, los estafadores difunden promociones falsas a través de correos electrónicos, redes sociales y aplicaciones de mensajería como WhatsApp, Facebook, X o TikTok. Estos mensajes suelen anunciar supuestos premios, cupones o regalos navideños que solo están disponibles si la persona:Llena un formularioProporciona datos personales, bancarios o contraseñasIngresa a un sitio web apócrifoAl hacer clic en los enlaces, el dispositivo también podría ser infectado con malware o permisos no deseados que comprometen la seguridad del usuario. Las estafas en línea aumentan durante las fiestas por el interés en ofertas y regalos. / iStockConsejos para no caer en la trampaLa Policía Cibernética de la SSC-CDMX compartió varias recomendaciones para evitar ser víctima de este tipo de fraude:No abras enlaces ni descargues archivos de mensajes sospechosos.No compartas promociones sin verificar su autenticidad.Verifica que el sitio web sea legítimo antes de ingresar tus datos.Utiliza contraseñas seguras y activa la verificación en dos pasos.No proporciones información bancaria o personal en páginas desconocidas.Configura la privacidad de tus redes sociales y evita responder mensajes de remitentes sospechosos. Desconfía de ofertas demasiado buenas para ser verdad. Mantén actualizado el sistema operativo y las aplicaciones de tu dispositivo. Estas prácticas ayudan a reforzar la seguridad mientras se interactúa en internet, sobre todo en temporadas como diciembre, cuando aumentan las compras, promociones y estafas en línea. Sigue los consejos para no caer en estafas en temporada navideña. / iStock¿Qué hacer si fuiste víctima de la estafa?Si identificaste un intento de fraude o ya sufriste robo de datos por un mensaje apócrifo, la SSC-CDMX recomienda reportarlo de inmediato. Puedes contactar a la Unidad de Policía Cibernética al teléfono 55 5242 5100, extensión 5086, o enviar un correo electrónico a policia.cibernetica@ssc.cdmx.gob.mx.Reportar este tipo de intentos ayuda a que las autoridades detecten patrones de fraude y alerten a más personas para que no caigan en engaños similares. Diciembre es una de las temporadas con mayor actividad de ciberdelincuentes. / iStock Contra Laura Medrano Autoridades capitalinas alertan sobre fraudes digitales durante la temporada decembrina. iStock TE PUEDE INTERESAR Contra | 24/12/2025 ¿Qué museos abren el 25 de diciembre en CDMX? Lista para armar tu plan navideño Contra | 24/12/2025 Ley seca en CDMX durante enero de 2026: alcaldías, colonias y sanciones por vender alcohol Contra | 24/12/2025 Hoy No Circula: Estos son los cambios a partir del 1 de enero de 2026 Clasificación Contra Seguridad Tecnología Laura Reyes Medrano Te recomendamos ¿Qué museos abren el 25 de diciembre en CDMX? Lista para armar tu plan navideño

Forbes México. Los ciberincidentes no toman vacaciones Durante las vacaciones, las empresas bajan el ritmo decisional, pero los ciberincidentes no se detienen y exponen vacíos de autoridad y gobierno corporativo. Los ciberincidentes no toman vacaciones Andrés Velázquez

Aunque el país avanza aceleradamente en digitalización, la madurez en ciberseguridad no progresa al mismo ritmo.

La plataforma musical Spotify, originaria de Suecia, confirmó un robo masivo de datos tras un ataque cibernético realizado por un grupo de piratas informáticos. El incidente fue revelado a través de un comunicado, donde la compañía explicó que se trató de un acceso no autorizado a parte de sus archivos de audio y metadatos. La […] The post Spotify sufre ataque cibernético; hackers aseguran haber robado el 99% de su catálogo musical appeared first on Síntesis Nacional.

After asking for help on social media, Bernardo Quintero has managed to locate the creator of the software that, besides infecting the university’s computers in the 1990s, sparked his passion for cybersecurity

Los dos riesgos más críticos que enfrentan las organizaciones, sin importar su tamaño, son la ciberseguridad y los fenómenos geopolíticos.

Mientras en Ucrania se reinventa la guerra y Silicon Valley se apresura a mantener su liderazgo en inteligencia artificial, el dominio de China en materia de baterías está haciendo sonar las alarmas mucho más allá de la industria automotriz

Tras pedir ayuda en redes, Bernardo Quintero ha conseguido localizar al autor del software que, además de infectar los ordenadores de la universidad en los 90, le despertó su pasión por la ciberseguridad

El objetivo sería frenar la superioridad espacial occidental que ha ayudado a Ucrania en el campo de batalla

La tensión militar entre Donald Trump y Nicolás Maduro provoca un aumento de la guerra electrónica en la región

Tu módem podría ser hackeado por personas externas para obtener tus datos

Los videojuegos en línea, redes sociales y aplicaciones por mensajería son usados por "depredadores" para entablar comunicación con las víctimas, explicó Roberto Espinoza Hernández, el policía primero de dicha unidad

Una nueva forma de hackeo pone en riesgo tu información de WhatsApp, conoce cómo funciona y qué hacer para no ser víctima.

Una nueva técnica de hackeo está poniendo en riesgo a los usuarios de WhatsAppen varias partes del mundo. Se trata del GhostPairingo emparejamiento fantasma, un método que permite tener acceso total a tus chats, fotos y videos sin necesidad de robar contraseñas ni hackear el sistema técnico de la aplicación.A diferencia de los hackeos tradicionales que te expulsan de tu cuenta, este ataque es silencioso, ya que el agresor se convierte en un dispositivo vinculado que observa todos tus movimientos mientras tú lo sigues usando como si nada.¿Qué es el GhostPairing y cómo funciona?De acuerdo con el medio especializado Cyber Security News, el GhostPairing no es un error de software, sino un ataque de ingeniería social que usa la herramienta de WhatsApp para vincular dispositivos, tal como sucede con WhatsApp Web.El proceso suele seguir estos pasos:Recibes un mensaje de un contacto conocido, cuya cuenta ya fue hackeada, con una frase como: "¡Oye, acabo de encontrar tu foto!", acompañada de un enlace.Al hacer clic, llegas a una página con estética de Facebook que te pide una "verificación" para ver el contenido.La página te solicita tu número de teléfono y luego te muestra un código numérico.Te pide que ingreses ese código dentro de tu aplicación de WhatsApp para "confirmar tu identidad".En realidad, lo que están haciendo es vincular su propio navegador a tu cuenta. Al ingresar tú el código en tu celular, le estás dando permiso para entrar en tu perfil.???? New GhostPairing Attacks allow full WhatsApp access via phone numberSource: https://t.co/CTUBwFLwB4A newly discovered account takeover campaign targeting WhatsApp users demonstrates how attackers can compromise messaging accounts without stealing passwords or exploiting… pic.twitter.com/QzcAVxtcG4— Cyber Security News (@The_Cyber_News) December 17, 2025 Un espía invisible en tu celularSegún reporta SecurityBrief New Zealand, una vez que el atacante logra hacer la vinculación, obtiene un incio de sesión. Esto significa que puede leer conversaciones pasadas, ver mensajes nuevos en tiempo real y descargar archivos multimedia.Incluso, puede usar tu propia cuenta para reenviar el enlacea todos tus contactos y grupos, así otros usuarios serán hackeados.Los investigadores de Gen Digital, quienes descubrieron la campaña, señalan que los atacantes utilizan kits reutilizables con dominios como photobox.life o yourphoto.life para estafar a usuarios de diferentes países e idiomas.¿Cómo protegerte y saber si tienes un "dispositivo fantasma"?Los expertos en seguridad enfatizan que la prevención es la mejor herramienta. Para mantener tu cuenta a salvo, sigue estas recomendaciones:Entra a WhatsApp, luego a Configuración (o Ajustes) y después a Dispositivos vinculados.Si ves algún navegador o ubicación que no reconozcas, selecciona la sesión y pulsa Cerrar sesión.No introduzcas un código de emparejamiento en tu WhatsApp que haya sido generado por una página web externa.El proceso de vinculación debe ser iniciado siempre por ti y por decisión propia.YRH

Los comentarios surgieron después de que el periódico The Sun informara que Storm 1849, una banda de hackers vinculada al gobierno chino, podría haber accedido a información

Meta está adoptando un nuevo sistema de verificación de edad que promete agilizar la forma en que el grupo de redes sociales y sus miles de millones de usuarios se adaptan a la proliferación de nuevas regulaciones de protección infantil en todo el mundo.La empresa matriz de Facebook, Instagram y WhatsApp trabaja con la compañía singapurense K-ID para integrar la tecnología AgeKey de la startup en sus aplicaciones, con planes de implementarla en múltiples países el próximo año.El movimiento de Meta supone un paso clave para el sector de internet hacia la adopción de un estándar único e interoperable de verificación de edad, en un momento en que el Reino Unido, Australia y varios estados de Estados Unidos (EU) y la Unión Europea están introduciendo o considerando nuevas regulaciones para limitar el acceso de los adolescentes a contenido adulto o perjudicial.Antigone Davis, directora global de seguridad de Meta, afirmó que AgeKey es una opción “mucho más fácil de usar” que los sistemas de verificación de edad actuales. El sistema permite a los usuarios verificar su edad una sola vez y reutilizar las mismas credenciales en una variedad de aplicaciones compatibles.“En todo el mundo, distintos países tienen diferentes sistemas de (garantía de edad) que quieren que empresas como la nuestra utilicen”, dijo. “En este momento, el mercado presenta muchas variaciones, y lo que realmente estamos tratando de hacer es adoptar un enfoque integral”.El retoLa fragmentación entre las leyes y las metodologías de verificación de edad supone un desafío no solo para las empresas de internet con miles de millones de usuarios —como Meta, Google y TikTok—, sino también para las startups más pequeñas, que a menudo están sujetas a los mismos requisitos, pero carecen de los recursos de sus rivales de mayor tamaño.Los regímenes de verificación de edad también han sido criticados por defensores de la privacidad y por operadores de sitios para adultos, que señalan que los usuarios temen perder su anonimato en línea.AgeKey funciona con la misma tecnología basada en estándares que las passkeys, las cuales utilizan el reconocimiento facialo de huellas dactilares integrado en los smartphones como alternativa a las contraseñas para iniciar sesión en apps.Las passkeyscuentan con el respaldo de los principales sistemas operativos para PC y teléfonos inteligentes, así como de los navegadores web.Actualmente, Meta utiliza una combinación de su propia tecnología de estimación de edad y servicios de verificación de terceros —incluida la empresa británica Yoti— para cumplir con la Ley de Seguridad en Línea del Reino Unido y con la prohibición australiana de redes sociales para menores de 16 años.“AgeKey, si se adopta de manera amplia, generaría mayor uniformidad para que la verificación de edad… se vea más similar en cada una de las distintas aplicaciones” que la solicitan, señaló Davis.No obstante, añadió que Meta preferiría que los legisladores exigieran a los sistemas operativos o a las tiendas de apps autenticar la edad de los usuarios, en lugar de imponer esa responsabilidad a cada aplicación individual.Protección de datosK-ID, que ofrece un sistema que ayuda a apps y sitios web —incluidos Discordy Snap— a personalizar su contenido según la edad del usuario, adquirió el mes pasado Opale, la empresa francesa que desarrolló AgeKey.La compañía sostiene que AgeKey protege la privacidad del usuario porque no puede utilizarse para rastrear a una persona entre distintas apps y solo revela a la aplicación o sitio web que realiza la consulta si el usuario cumple con el criterio de edad requerido y cómo se verificó dicha condición. No divulga la edad exacta del usuario, su fecha de nacimiento ni otra información personal identificable.A diferencia de las passkeys, que están reguladas por la asociación industrial Fido Alliance, K-ID opera AgeKey a través de una filial de propiedad total denominada OpenAge Initiative.OpenAge cuenta con su propio consejo de supervisión, que incluye a la baronesa Joanna Shields, exejecutiva de Facebook y fundadora del grupo de protección infantil en línea WeProtect Global Alliance, así como a representantes de otras organizaciones de seguridad y privacidad en internet.Julian Corbett, veterano de la industria de los videojuegos, cofundador de K-ID y director de OpenAge, afirmó que esta estructura ayudó a llevar AgeKey al mercado con mayor rapidez. Añadió que se está considerando la posibilidad de escindir la unidad para preservar su “neutralidad”.AgeKey es gratuito para los usuarios individuales, pero OpenAge cobra a las plataformas en línea “fracciones de centavo” por cada uso. Actualmente, el servicio opera con pérdidas.Corbett comparó AgeKey con la forma en que un consorcio de bancos creó el sistema de pagos Visapara facilitar transacciones entre comercios y entidades financieras.Espera convencer a otros grandes grupos tecnológicos de adoptar la tecnología, así como a proveedores de verificación de edad que, en ciertos aspectos, compiten con otros elementos del negocio de K-ID, como Yoti, Jumio y Persona.“Creo que todos los participantes dentro del ecosistema de internet tienen mucho que ganar si no se castiga al usuario que simplemente intenta navegar por la red”, concluyó.KRC

Con una inversión menor a los 100 mil pesos, una organización criminal puede construir un sistema básico de navegación capaz de operar un semisumergible autónomo para el transporte de cocaína, el cual puede ser dirigido de manera remota mediante conexión satelital, si se le añade una antena Starlink, sin necesidad de tripulación a bordo. Este tipo de tecnología, lejos de ser de uso militar, está integrada por equipos comerciales disponibles en plataformas abiertas de comercio electrónico.De acuerdo con análisis especializados de la Armada de Colombia, estos narcosubmarinos o semisumergibles, utilizados para el tráfico de drogas hacia el norte de América, operan con herramientas tecnológicas de fácil adquisición en sitios como Amazon y otras plataformas especializadas en la venta de equipos de navegación para embarcaciones y veleros.Por ejemplo, en el portal Naval Supply se oferta el paquete de autopiloto NAC-3, una computadora de navegación capaz de controlar el timón de una embarcación con alta precisión.El sistema incluye una brújula y un sensor que reporta en tiempo real la posición del timón. Este kit tiene un precio de 57 mil 990 pesos mexicanos y representa el componente más costoso en la fabricación de un piloto automático para un semisumergible no tripulado.Otro de los elementos clave es el navegador GPS, cuyo precio oscila entre los 4 mil 689 y los 17 mil 590 pesos en plataformas como Amazon. El sistema de navegación se complementa con al menos tres antenas Starlink, con un costo promedio de 12 mil pesos cada una, necesarias para mantener una conexión estable a internet.A ello se suman dos repetidores de señal Wi-Fi, cuyo precio va de los 100 a los mil pesos, además de cableado de red y otros componentes menores.“El piloto automático que utilizan es el mismo que se instala en un velero o en un yate de recreo; es un equipo completamente comercial”, explicó el capitán de fragata Víctor Antonio González Badrán, director del Centro Internacional de Investigación y Análisis Contra el Narcotráfico Marítimo.Según los estudios técnicos, únicamente el sistema de navegación que integra piloto automático, GPS, cámaras y conectividad satelital puede costar menos de 100 mil pesos. En contraste, el precio total del semisumergible oscila entre los 150 mil y 200 mil dólares, incluyendo motores, casco, sistemas de propulsión y estructura.“No estamos hablando de tecnología sofisticada ni de uso exclusivo militar; todos los componentes pueden adquirirse en el mercado legal”, subrayó el oficial naval.Estos artefactos tienen una capacidad de carga de entre una y una tonelada y media de clorhidrato de cocaína, con una autonomía aproximada de 300 millas náuticas, aunque su alcance puede ampliarse mediante reabastecimientos en altamar.Además, están diseñados para optimizar el espacio exclusivamente para la droga, al eliminar áreas destinadas a tripulación, víveres o sistemas de habitabilidad.“Al no llevar personas a bordo, las organizaciones criminales eliminan el riesgo de capturas humanas y reducen de manera significativa los procesos de judicialización directa”, advirtió González Badrán.Esta modalidad, explicó, representa un cambio estructural en el narcotráfico marítimo, ya que dificulta la obtención de información judicial y de inteligencia a partir de detenidos.La Armada de Colombia considera que los semisumergibles autónomos marcan un nuevo hito tecnológico en el crimen organizado transnacional.“Es una evolución natural del narcotráfico: menos riesgo humano, mayor carga y control remoto desde cualquier lugar del mundo”, señaló el director del SINCÓM, quien alertó que estas embarcaciones también representan un riesgo para la seguridad marítima, al navegar sin tripulación en rutas comerciales.El fenómeno confirma que el narcotráfico no solo innova en rutas, sino también en tecnología, al aprovechar herramientas diseñadas para el uso civil y recreativo y transformarlas en plataformas clandestinas de transporte ilícito en los mares del mundo.Aquí puedes ver el reportaje completo:▶️ El narcotráfico usa semisumergibles autónomos controlados a distancia desde cualquier parte del mundo para poder trasladar cargamentos de droga; el sistema de navegación cuesta menos de 100 mil pesos ???? #MILENIO22h con @AlexDominguezB pic.twitter.com/EWchfTEQby— Milenio (@Milenio) December 19, 2025

La administración pública federal (APF) deberá poner en marcha un conjunto de acciones para fortalecer la protección de la infraestructura tecnológica y servicios digitales y con ello evitar ser objeto de la ciberdelincuencia.

La habilidad de dar instrucciones precisas a la inteligencia artificial se consolida como un factor clave que divide a los profesionales

Toma tus precauciones cuidando tu información en la red, evita caer, ser estafado y que roben tus datos personales y bancarios

Forbes México. Ciberseguridad financiera en 2026: prioridades para una región interconectada En 2026, el principal riesgo cibernético para las instituciones financieras en América Latina no será un ataque específico, sino la convergencia de tres fuerzas: la aceleración de la inteligencia artificial generativa, la brecha de madurez entre países y la interconexión creciente de los ecosistemas Fintech. Ciberseguridad financiera en 2026: prioridades para una región interconectada Invitado Forbes

Forbes México. El grupo de hackers ‘ShinyHunters’ amenaza con exponer a usuarios premium del sitio Pornhub El grupo de hackers ShinyHunters anunció el robo de datos de clientes premium de Pornhub y amenaza con publicarlos. El grupo de hackers ‘ShinyHunters’ amenaza con exponer a usuarios premium del sitio Pornhub Forbes México Staff

La reconocida página de contenido para adultos Pornhub ha dado a conocer, a través de un comunicado, que sufrió lo que ellos llamaron un “incidente de seguridad”.Según medios como Daily Mail y Bleeping Computer, esta violación ha significado el robo de datos de más de 200 millones de usuarios Premium del sitio, en donde se asegura que se exponen direcciones de correo electrónico, ubicación, títulos de videos, palabras clave de búsqueda, tipos de actividad y marcas de tiempo.Roban datos de usuarios de página para adultosVarios medios son los que han reportado el robo de información de más de 200 millones de usuarios Premium de la página de contenido para adultos Pornhub.Tras esto, la propia página ha lanzado un comunicado en el que aseguran que los datos financieros de los usuarios no sufrieron exposición de ningún tipo, al igual que sus contraseñas.“Un reciente incidente de ciberseguridad relacionado con datos de un proveedor externo de servicios de análisis de datos ha afectado a algunos usuarios de Pornhub Premium. En concreto, esta situación afecta solo a algunos usuarios Premium. Es importante destacar que no se trató de una vulneración de los sistemas de Pornhub Premium. Las contraseñas, los datos de pago y la información financiera permanecen seguros y no fueron expuestos”.El medio Daily Mail y Bleeping Computer han informado que el grupo de piratas informáticos entró a los datos de la página a través de un sitio tercero, el cual ayudaba a monitorear y analizar los datos otorgados.“Recientemente supimos que un tercero no autorizado obtuvo acceso no autorizado a los datos analíticos almacenados en Mixpanel, un proveedor externo de servicios de análisis de datos. Este tercero pudo usar este acceso no autorizado para extraer un conjunto limitado de eventos analíticos de algunos usuarios. Esto no constituyó una vulneración de los sistemas de Pornhub Premium. No se comprometieron ni expusieron contraseñas, credenciales, datos de pago ni identificaciones gubernamentales, y desde entonces hemos protegido la cuenta afectada y detenido el acceso no autorizado”.Como se menciona en el comunicado, el sitio vulnerado fue Mixpanel, con el cual la página de contenido para adultos no trabaja desde 2023, por lo que los datos robados son de ese año hacia atrás, según Bleeping Computer.

Una fundación española centrada en ciber seguridad advierte ante la ONU que el acceso a la información en internet se ha vuelto complejo y más lejos del control de los usuarios

Las grandes empresas están normalizando el uso de contenido generado por IA en su publicidad, haciendo más difícil discernir lo real de lo manipulado.

La Policía Cibernética recomienda a la ciudadanía a no acceder a enlaces sospechosos y mantener una postura de 'desconfiar de ofertas demasiado atractivas'.

La ADIP Las intervenciones ocurrieron a partir del segundo semestre del año pero no hay registro de denuncia en la Fiscalía capitalina

La empresa estatal venezolana responsabilizó de la acción a los Estados Unidos y “a sectores apátridas extremistas”

Esta medida en conjunto de otros hábitos, aumentarán la ciberseguridad de tus dispositivos

Los ciberataques que activan cámaras de forma remota existen

Un solo ciberataque, uno verdaderamente exitoso, bastaría para cimbrar al sistema financiero mexicano. El Banco de México (BdeM) advirtió que, si una institución relevante llegara a ser vulnerada, los servicios esenciales podrían detenerse, la confianza pública se desplomaría y el país enfrentaría consecuencias económicas y de reputación de gran calado.

Los ciberdelincuentes pueden aprovechar estas conexiones abiertas para vigilar la actividad de los usuarios y interceptar datos sensibles

La detención de un joven pirata informático en Igualada acusado de robar a compañías nacionales permite saber algo más de cómo se aprovechan nuestros datos

Ulises Cervantes, líder del Red Team de Cyberpeace, encargado de hacer simulaciones de seguridad para entrenar a las personas en una empresa

Mientras los ciberataques en el país crecieron más de 200% en un trimestre, aún carece del talento necesario para proteger a sus organizaciones.

A pocas semanas de que el 2025 llegue a su fin, en redes sociales y diversos portales, comenzaron a surgir algunas predicciones atribuidas a Baba Vanga para este 2026que generaron interés entre los usuarios de internet.De acuerdo con Sky History y The Times of India, Baba Vanga habría realizado predicciones que podrían impactar el año 2026, a continuación te contamos lo que sabemos.Y es que, aunque la figura de Baba Vanga, permaneció rodeada de mitos y documentos imprecisos, su nombre continua ligado a teorías que mezclaron crisis naturales, tensiones globales y avances tecnológicos.¿Cuáles son las predicciones de Baba Vanga para 2026?Tanto Sky History como The Times of India coincidieron en que una de las predicciones más difundidas vinculadas a 2026 describió terremotos, erupciones volcánicas y fenómenos meteorológicos extremos que afectarían hasta el ocho de la superficie terrestre.Ambas fuentes señalaron que, aunque Baba Vanga no detalló lugares específicos, el incremento de incendios forestales, olas de calor y actividad sísmica observado en años recientes reforzó el interés en estas advertencias.Conflictos entre paísesLos dos medios también recordaron que se atribuyeron a Baba Vanga visiones sobre un aumento de tensiones globales. Según The Times of India, estas interpretaciones incluyen escenarios de confrontación entre potencias como Estados Unidos, Rusia y China, así como focos de inestabilidad en Asia y Oriente Medio.Sky History añadió que, para muchos seguidores, 2026 se presentó como una continuación del clima geopolítico crispado observado desde 2025.¿Qué pasará con la IA?Ambas publicaciones destacaron otra predicción recurrente: un punto de inflexión en la inteligencia artificial.Sky History mencionó advertencias sobre dilemas éticos y desplazamiento laboral, mientras The Times of India señaló que la rápida expansión tecnológica de 2025 reforzará la idea de un cambio profundo en 2026.¿Primer contacto con extraterrestre?Una de las afirmaciones más llamativas, citada en ambas fuentes, se refirió a un posible contacto con vida extraterrestre. Sky History mencionó la versión de una “gran nave” acercándose a la Tierra.Mientras The Times of India recordó que esta interpretación, aunque especulativa, mantuvo vivo el debate sobre objetos interestelares y fenómenos celestes inusuales.APC

En varios países de América Latina, varones adolescentes han usado el rostro de sus compañeras de colegio para “desnudarlas” digitalmente y exponerlas en grupos y catálogos. Un solo caso en México afectó a 400 alumnas. ¿Qué responsabilidad tienen las empresas tecnológicas en esta situación? ¿Cómo la están abordando las autoridades?

Cuando un teléfono está apagado, deja de estar conectado a internet y no ejecuta aplicaciones en segundo plano

Diversas policías cibernéticas han advertido que estos correos buscan robar datos.

El expresidente Joe Biden, había restringido su venta por motivos de seguridad nacional relacionados con las aplicaciones militares chinas.